Интернетот стана алкохолот на новиот милениум. Неговото консумирање во мали количини ќе направи да се чувствувате среќни и можеби некако чудно, но колку подлабоко одите, толку сте понесигурни за придонесите.

Денес, секој искусен интернет корисник ќе ви каже дека ако не сте параноични, не обраќате внимание. „Сајбер луѓето“ порано се расправаа за тоа дека интернетот е второто место (првото е вашиот дом), каде вашата приватност не може да биде компромитирана доколку ги користите соодветните уреди и методи, но сите скандали во кои властите душкаат околу вашата онлајн активност покажаа дека тие биле грешка. Затоа, сега имаме чувари на сајбер приватноста, кои и покрај сиот антагонизам со кој се соочуваат со органите за спроведување на правото, се истрајни во напорор да нѐ одржат информирани за лошо конципираните практики на владите кои целат да ја инвадираат нашата приватност, под изговорот дека нѐ чуваат безбедни.

Неодамна, Викиликс објави голема колекција на податоци која се чини дека содржи опфатна документација на сите практики на шпионирање кои ЦИА ги користи при својата работа. Ова купиште податоци го носи името „Vault 7“ (Трезор 7), а во него конкретно се набројани методите на хакирање на ЦИА, кои се протегаат од пристап преку малвери, до експлоатација на ранливости најдени во електронските уреди. Второто е она што ги загрижува овие чувари на приватноста најмногу: ако некој сака да ги знае сите начини на кои вашиот уред е склон да биде компромитиран, тоа значи дека вашиот уред не е веќе безбеден. Со оглед на тоа што ги користите некои од овие уреди за секојдневна комуникација, кажете збогум на концептот „приватен разговор“, бидејќи вашите зборови се сега достапни за секој кој ги има способностите или алатките кои се потребни за да преземе контрола над вашиот телефон.

Па, што конкретно значи да се експлоатира ранливост? Знаете, вашите уреди се создадени на одреден начин. Нивниот дизајн може да има одредена маана, или пак има „бубачка“ или „glitch“ во операцијата. Ако некој знае за потенцијална ранливост во системот, може да дознае и како да го искористи тоа. Ако успее во второто, тогаш нашол пат преку кој може да го пробие вашиот уред. Мааната се вика ранливост, а нејзиното користење се вика експлоатирање. Ако ранливоста ви овозможува да пристапите до системот од далечина, тогаш е наречено далечинска експлоатација, а ако треба да имате претходен пристап до системот, тогаш е локална експлоатација. Не треба ни да се потенцира дека хакерите (а очигледно и ЦИА) ги користат и двете, но сепак локалната експлоатација е поризична бидејќи личноста (или лицата) која ја искористила таа ранливост вообичаено има поголеми привилегии (како преземање на целосна контрола) во операциите на уредот. Кога експлоатацијата ја искористува ранливоста во оперативниот систем или програмата на апликацијата, креаторите на системот ја поправаат – процес познат како „зашивање“. Според Викиликс, ЦИА знаела за ранливостите во некои уреди, но не успејала да ги пријави на компаниите кои ги произведуваат.

Повеќето од ранливостите во датабазата на ЦИА се „zero-day vulnerabilities“, што значи дека можат да бидат искористени веднаш после нивното откривање, давајќи му на програмерот „нула денови“ за да спроведат соодветна поправка. А, проблемот е поголем од шпионирањето на ЦИА: ако разузнавачките служби на САД знаат начини за да ги хакираат своите сопствени граѓани и да не го пријават тоа на компаниите, можноста за криминални и странски халери кои ви ги експлоатирале тие ранливости е широко отворена.

Уредите за хакирање на ЦИА практично кон се со сигнал: телефони и таблети кои користат Android или iOS, компјутери, рутери, паметни телевизори, па дури и автомобили. И покрај смешните имиња на методите, алатките со кои располагаат се импресивни. На пример, Fine Dining е само листа на 24 мобилни и компјутерски апликации кои служат како мамка, истовремено инфилтрирајќи го вашиот уред со малвер кој може да се користи за екстракција на податоци или контролирање на уредот.

Според списокот, апликацијата може да биде VLC Player или McAfee антивирус, кој изгледа како да го „скенира“ вашите компјутер, додека собира податоци за него. Или, проверете го Shamoon, малвер кој има способност да собира податоци од хард дискот, а потоа сосема да избрише што има на него.

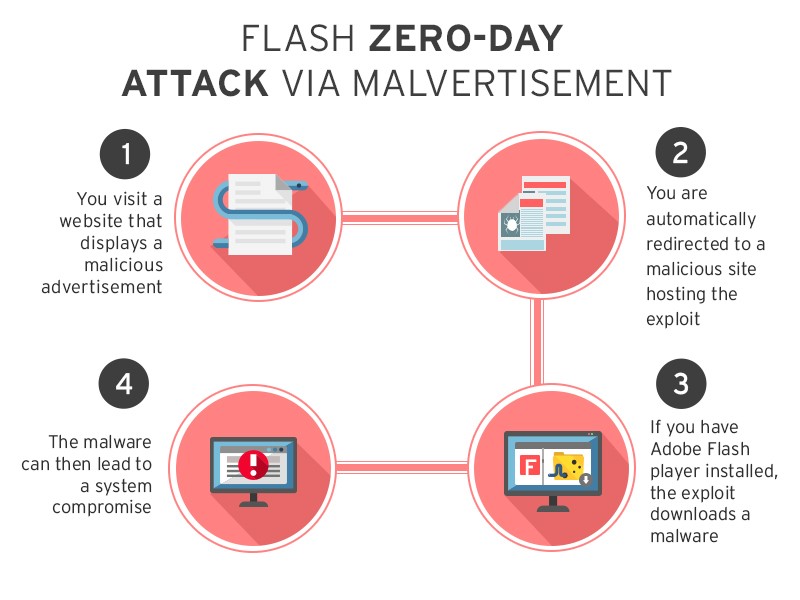

Од вкупно 25 техники за хакирање на Андроид, најпотентната е SwampMonkey, која му дава на хакерот тотална контрола над уредот. Има 14 други алатки за хакирање наречени „priv“, кои се коирстат не само за пристап до податоци, туку и за контролирање на микрофонот и камерата на уредот. Дополнително, датабазата за хакирање на Андроид вклучува и осум други начини за пробивање од далечина, кои не бараат физички контакт со уредот. Овој метод не е непознат на сајбер заедницата. Преку пристап до веб страница создадена за таа намена, уредот се инфицира со малвер кој му дава на хакерот извесни привилегии во неговите операции. Или, доколку се од луѓето кои користат производи на Епл, ЦИА не заборавила на вас – протечената датабаза содржи 14 експлоатации кои можат да се искористат на iOS уред.

Објаснувањето на Викиликс е дека непропорционалниот фокус на iOS може да се објасни со популарноста на Ајфонот кај социјалните, политичките, дипломатските и бизнис елити. Да, заборавиле да ги споменат богатите хипстерски деца кои ги користат истите уреди на кои бесно „твитаат“ против претходно споменатите елити.

Што се однесува до телевизорите, проектот Weeping Angel развива методи кои можат да го претворат вашиот Самсунг паметен телевизор во камера која снима без да бидете свесни за тоа. Според документите, тие развиле малцер кој го исклучува претното ЛЕД светло, за вашиот телевизор да изгледа како да е исклучен, но во реалноста работи, притајно праќајќи аудио и видео снимки на операторот кој ги контролира.

Ѓорѓи Димески

![[Став] Војната на ЦИА против електронските уреди](https://www.radiomof.mk/wp-content/uploads/2017/03/gjoto1-702x336.jpg)